|

|

| НЕ КОНТРОЛЛЕР ДОМЕНА | КОНТРОЛЛЕР ДОМЕН |

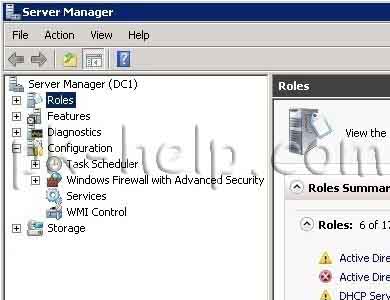

Как же это обойти? Да очень просто, с помощью групповых политик. Создаем или изменяем политику для контроллера домена. Для этого заходим в групповые политики «Пуск-Администрирование- Управление групповой политикой»/ «Start- (Programs)-Administrative Tools- Group Police Management». В данном примере я создаю новую политику Terminal access to users on AD. Нажимем на ней правой кнопкой мыши –«Изменить»/ «Edit». Заходим «Конфигурация компьютера- Политики -Конфигурация Windows - Параметры безопасности - Локальные политики - Назначение прав пользователя» в параметре "Разрешить вход в систему через службу удаленных рабочих столов» / «Computer Configuration- Policies- Windows Settings- Security Setting- Local Policies-User Rights Assignment » в параметре «Allow log on through Remote Desktop Services» добавляем пользователя/ группу пользователей которым необходим терминальный доступ на котроллер домена.

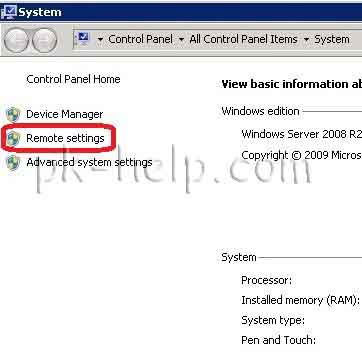

После того как создана политика необходимо добавить этого же пользователя/ группу пользователей в терминальный доступ на контроллере домена. Нажимаем правой кнопкой мыши на ярлыке «Мой компьютер» выбираем «Свойства- Удавленное подключение» / «Properties- Remote Setting».

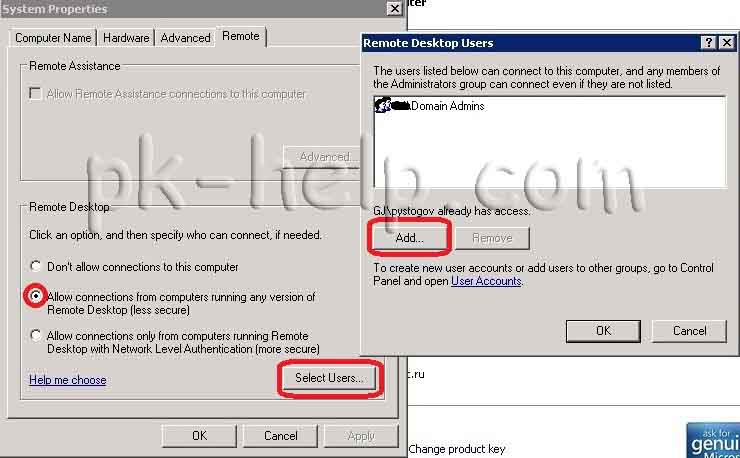

Далее указываем необходимого пользователя/ группу пользователей и нажимаем «ОК».

После всех этих шагов пользователь/ группа пользователей будут иметь терминальный доступ на контроллер домена/ AD.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Комментарии

To sigh in remotely you need the right to sign in through Remote Desktop Services. By default, members of the Administrators group have this right, or if the right has been removed from the Administrators group, you need to be granted this right manually.

Ситуация презабавная - право входа администратора было удалено из группы Администраторов , поэтому нужно самостоятельно его ввести. Интересно как он должен это сделать, лишившись возможности логиниться в компьютер?!

Заработало всё только тогда, когда я зашёл под вновь созданной учётной записью и прописал учётную запись администратора вместе с этой новой учётной записью в двух местах, как указано в статье. Только тогда прекратилась эта ерунда. Как только удаляю Администратора (который якобы должен иметь доступ по умолчанию, и это в подстрочниках открываемых окон так и написано), доступ прекращается. Остаётся только смарт-карта.

При этом доступ к всем этим манипуляциям из-под новой учётной записи я получаю через учётную запись Администратора уже внутри машины - она работает превосходно.

Вобщем, при выполнении указанных в статье действий в Windows Server 2012 R2 Админский аккаунт на автомате теряет возможность заходить по RDP до тех пор, пока его не пропишешь явно вместе с теми пользователями, ради которых это всё затевалось.

У Microsoft просто необъяснимая и непредсказуемая логика.

Где это? понять не могу, когда я захожу - Пуск-Администри рование- Управление групповой политикой - у меня "Лес" и все. Куда дальше? Или я что-то не понимаю